ไมโครซอฟท์ประกาศยกระดับนโยบายด้านความปลอดภัยครั้งใหญ่ หลังโดนแฮ็กเกอร์กลุ่ม Storm-0558 ขโมยกุญแจ Azure AD ในเดือนกรกฎาคม 2023 และ กลุ่ม Midnight Blizzard โจมตีระบบภายใน และขโมยข้อมูลบางส่วนของบริษัทเมื่อต้นปี 2024

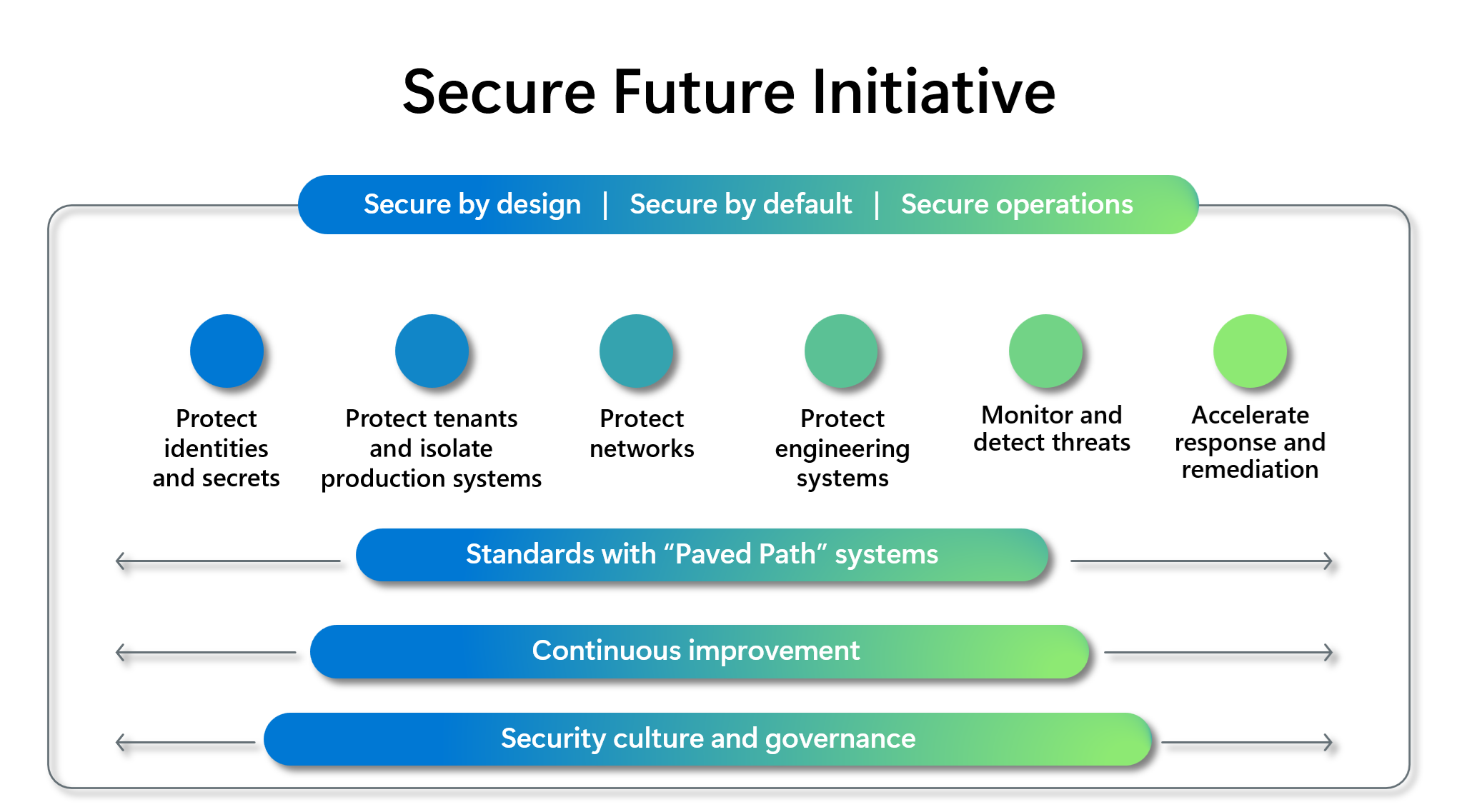

ไมโครซอฟท์มีนโยบายความปลอดภัยในภาพใหญ่ชื่อ Secure Future Initiative (SFI) เปิดตัวในเดือนพฤศจิกายน 2023 แต่ล่าสุดทีมบริหารของไมโครซอฟท์บอกว่ายังไม่เพียงพอ ประกาศรอบนี้คือการขยาย SFI ให้ครอบคลุมทั่วทั้งบริษัทในทุกแง่มุม

นโยบายใหม่ของไมโครซอฟท์มีหลักการพื้นฐาน 3 ข้อคือ

- Secure by design: ในการออกแบบบริการใดๆ ต้องเลือกความปลอดภัยเป็นอย่างแรก เหนือมิติอื่นๆ ที่ต้องคำนึง

- Secure by default: เปิดใช้ฟีเจอร์ความปลอดภัยเป็นดีฟอลต์เสมอ ห้ามเป็นแค่ตัวเลือก

- Secure operations: ควบคุมและเฝ้าระวังด้านความปลอดภัยตลอดเวลา และต้องพัฒนาให้ดีขึ้นเรื่อยๆ

ในประเด็นของข้อ 1 นั้น เว็บไซต์ The Verge บอกว่าได้อีเมลของ Satya Nadella ที่ส่งหาพนักงาน ย้ำว่าเมื่อใดก็ตามที่ต้องตัดสินใจเลือกระหว่างความปลอดภัยกับเรื่องอื่นๆ เช่น การเพิ่มฟีเจอร์ การซัพพอร์ตระบบเก่า ขอให้เลือกความปลอดภัยก่อนเสมอ

Today, I want to talk about something critical to our company’s future: prioritizing security above all else.

If you’re faced with the tradeoff between security and another priority, your answer is clear: Do security.

ถัดจากระดับหลักการพื้นฐาน 3 ข้อ ยังมีหลักปฏิบัติอีก 6 ประการ (pillars) ได้แก่

- Protect identities and secrets ปกป้องข้อมูลส่วนตัว บัญชีผู้ใช้ รหัสผ่าน และคีย์ต่างๆ ด้วยมาตรการหลากหลาย เช่น key rotation, hardware security module, MFA

- Protect tenants and isolate production systems แยกระบบต่างๆ ของไมโครซอฟท์และลูกค้าออกจากกัน มีปัญหาไม่กระทบกัน, ให้สิทธิเข้าถึงน้อยที่สุดเท่าที่จำเป็น (least-privilege), แยกระบบเก่าๆ ที่โบราณหรือไม่ใช้งานออกจากระบบหลัก

- Protect networks ปกป้องเครือข่ายด้วยการแยกส่วน (isolation and microsegmentation) และเฝ้ามอนิเตอร์อยู่เสมอ

- Protect engineering systems ปกป้องระบบสำหรับการพัฒนาและวิศวกรรมภายใน ตั้งแต่ซอร์สโค้ด, สภาพแวดล้อมสำหรับ development, build, test, release และซัพพลายเชนของซอฟต์แวร์ทั้งหมด

- Monitor and detect threats มอนิเตอร์ระบบภายใน 100%, เก็บล็อกทั้งหมด 100% เป็นเวลาอย่างน้อย 2 ปี

- Accelerate response and remediation ลดระยะเวลาตอบสนอง (Time to Mitigate) ช่องโหว่ระดับสูงบนคลาวด์ให้สั้นลง, เพิ่มความโปร่งใสในการรายงานช่องโหว่ ด้วยการอ้างอิงมาตรฐาน CWE/CPE

ในแง่การบริหารจัดการ ไมโครซอฟท์ยังประกาศตั้งรองหัวหน้าฝ่ายความปลอดภัยสารสนเทศ (Deputy Chief Information Security Officer - CISO) เพิ่มเข้าไปในทุกทีมผลิตภัณฑ์ และผูกการคำนวณผลตอบแทนของผู้บริหารระดับสูง (C-level) จะอิงกับความคืบหน้าของมาตรการความปลอดภัยว่าเป็นไปตามแผนที่วางไว้หรือไม่อีกด้วย

ที่มา - Microsoft